Приманка в виде расторжения трудового договора / Потенциально опасные клоны Showbox в Samsung Galaxy Store / Вредоносные криптовалютные майнеры в торрент-раздачах / Инфостилер в Telegram-каналах про криптовалюту / Opera работает над функцией защиты важных данных в буфере обмена / Программа-криптор, ориентированная на участников NFT- и DeFi-сообщества в Discord / DuckDuckGo работает над десктопным браузером с упором на конфиденциальность / Рост вредоносной активности на YouTube вокруг новых версий популярных игр / 8 тыс. мошеннических доменов для торговли акциями и криптовалютой / Топ-10 фишинговых тем 2021 года

Приманка в виде расторжения трудового договора

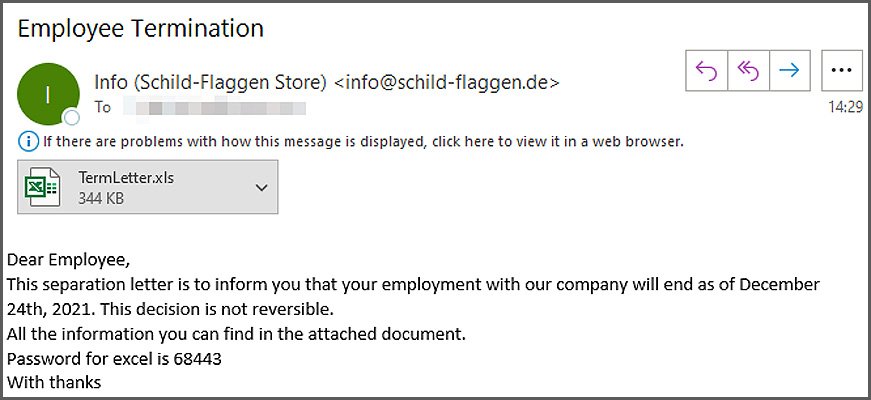

Новая спам-кампания, нацеленная на засев трояна Dridex, использует форму уведомления о расторжении трудового договора. Злоумышленники, по всей видимости, надеются, что шок заставит получателя открыть приаттаченный вредоносный документ Excel.

Банковский троян Dridex давно уже не используется по прямому назначению, а сдается в аренду для загрузки других вредоносных программ. Распространяется он, как правило, через вложения в спам — обычно это документы Microsoft Office со специальным макросом.

Новые зловредные письма, обнаруженные экспертами, сообщают получателю о скоропалительном увольнении. Автор поддельного уведомления подчеркивает, что принятое решение — окончательное, и отмены приказа не будет.

При открытии вложенного файла пользователю выводится размытая, нечитаемая форма с подсказкой включить активный контент — якобы для получения четкого изображения. Клик по вставленной кнопке выбрасывает издевательское поздравление с Рождеством.

Пока жертва переваривает это неуместное приветствие, активированный макрос создает в C:\ProgramData вредоносный HTA-файл с произвольным именем и запускает его на исполнение. Зловред замаскирован под RTF, но содержит VBScript, который загружает с Discord файл с шутливым именем jesusismyfriend.bin — трояна Dridex.

Потенциально опасные клоны Showbox в Samsung Galaxy Store

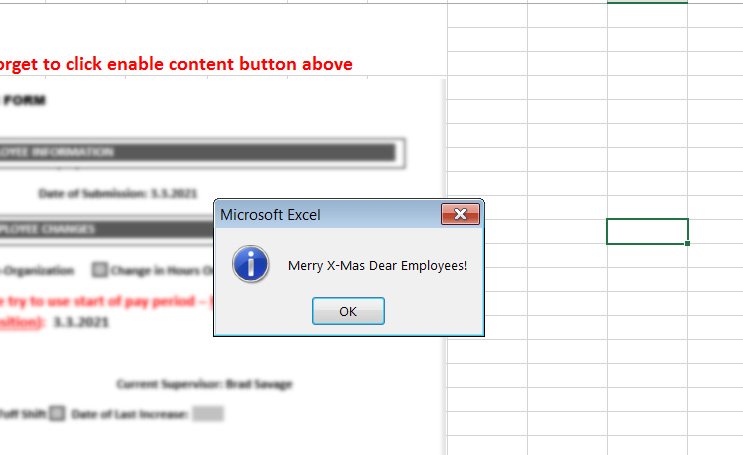

В официальном магазине для Android-устройств Samsung найдены приложения для просмотра фильмов и ТВ-щоу, способные загрузить и выполнить другой код, в том числе вредоносный. Все они созданы на основе Showbox — уже недоступной программы, имевшей репутацию пособника пиратству.

Попытка загрузки модификации Showbox из Galaxy Store вызывает предупреждение Google Play Protect о блокировке. Два десятка сканеров на VirusTotal детектируют новые находки с разными вердиктами, от Riskware и Clicker (Adware) до Trojan.

Анализ клонов Showbox показал, что компонент рекламы предоставляет возможность динамического выполнения кода из приложения. При установке на Android эти приложения запрашивают много лишних разрешений, в том числе доступ к контактам, истории звонков и телефону.

Магазин Samsung не отслеживает количество загрузок предлагаемых продуктов, однако обнаруженные угрозы собрали сотни отзывов. Некоторые комментаторы отметили проблемы при установке — появление предупреждений защиты. Исходное приложение Showbox в свое время позиционировалось как база данных по фильмам с встроенным VPN. Судя по записям в профильном сообществе Reddit, серверы Showbox отключили два года назад, и сейчас доступны только фейки.

Вредоносные криптовалютные майнеры в торрент-раздачах

Эксперты в области кибербезопасности из компании ReasonLabs предупреждают пользователей, желающих посмотреть «Человек-паук: Нет пути домой» (Spider-Man: No Way Home), о вредоносных криптовалютных майнерах. Речь идёт о загрузке фильма с помощью торрент-ресурсов, предлагающих бесплатно скачать нашумевшую кинокартину.

Как отметили в ReasonLabs, злоумышленники пытаются нажиться на тех, кто не любит платить за просмотр фильмов, и добыть криптовалюту Monero, используя мощность их компьютера. Подобные схемы были замечены в торрент-раздачах популярного фильма.

«Хорошей практикой будет всегда проверять соответствие расширений файлов. Если вы, например, скачиваете фильм в формате .mp4, нужно смотреть, чтобы вам не подсунули исполняемый файл .exe», — советуют исследователи из ReasonLabs.

Судя по всему, вредонос не собирает конфиденциальную информацию пользователей, однако сам криптомайнер может тормозить работу компьютеров и чрезмерно использовать мощность центрального процессора.

Инфостилер в Telegram-каналах про криптовалюту

Telegram-аккаунт с идентификатором «Smokes Night» используется для распространения вредоносной программы Echelon, задача которой — украсть у пользователей логины и пароли от криптовалютных кошельков и других учётных записей.

Команда исследователей SafeGuard Cyber Division Seven, изучившая схемы киберпреступников, уточнила, что атакуются подписчики каналов в Telegram, посвящённых цифровым валютам. Именно там, по словам специалистов, злоумышленники постили вредоноса Echelon.

Помимо криптокошельков (AtomicWallet, BitcoinCore, ByteCoin, Exodus, Jaxx и Monero), зловред интересуется аккаунтами пользователей Discord, Edge, FileZilla, OpenVPN, Outlook и самого Telegram.

«Судя по тому, как преступники используют вредоносную программу, это чётко координированная киберкампания, направленная в основном на новеньких или наивных подписчиков Telegram-каналов», — пишут в отчёте исследователи.

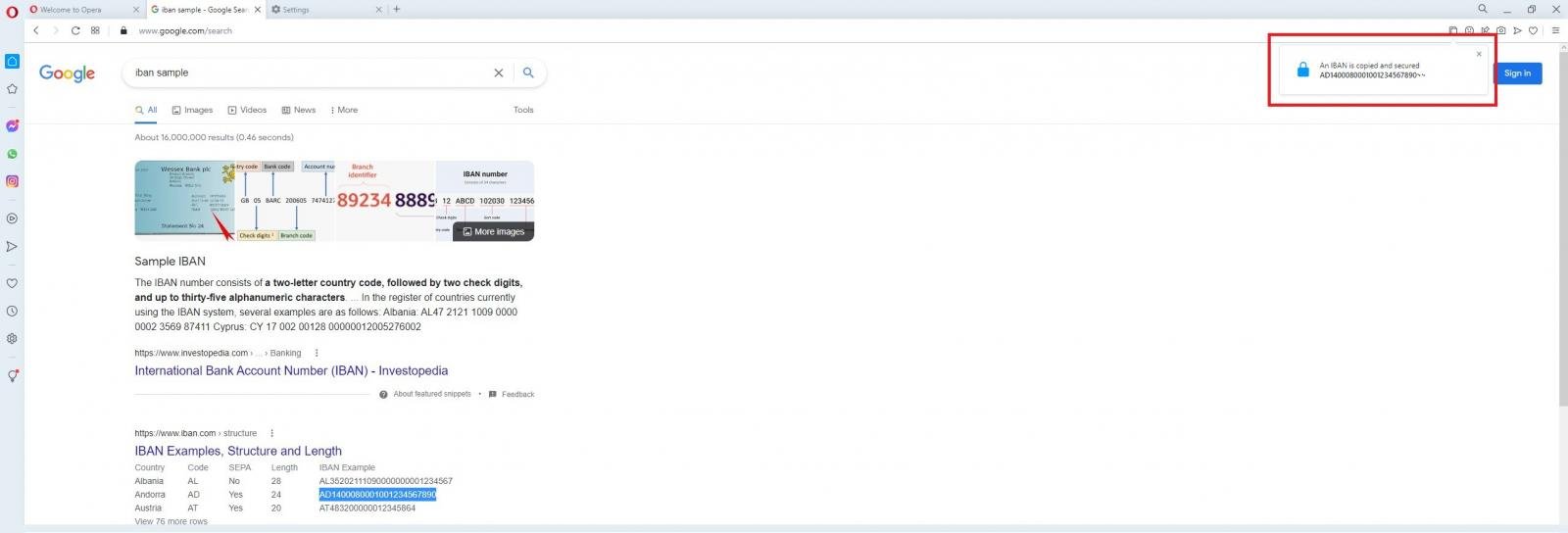

Opera работает над функцией защиты важных данных в буфере обмена

Команда разработчиков браузера Opera работает над новой функцией Paste Protection, которая должна будет мониторить буфер обмена и защищать его от перехвата и модификации. В последнее время часто встречаются вредоносы, работающие с буфером обмена. Например, они подменяют скопированные адреса криптовалютных кошельков.

Новая функциональность появилась в бета-версии Opera 83 для разработчиков, после чего плавно перешла в тестовую версию под номером 84.

Что хорошо для пользователя — Paste Protection работает автоматически, следя за тем, что попадает в буфер обмена. Если там находится условно конфиденциальная информация, функция «заблокирует» буфер.

Когда пользователь копирует важные данные, браузер выдаёт всплывающее сообщение в правом углу экрана, возвещающее о том, что скопированные сведения надёжно защищены. Помимо этого, Opera уведомит, если какое-либо приложение попытается получить доступ к буферу обмена.

Из современных вредоносных программ буфер обмена проверят, например, шпион PseudoManuscrypt, которому удалось проникнуть на 35 000 компьютеров.

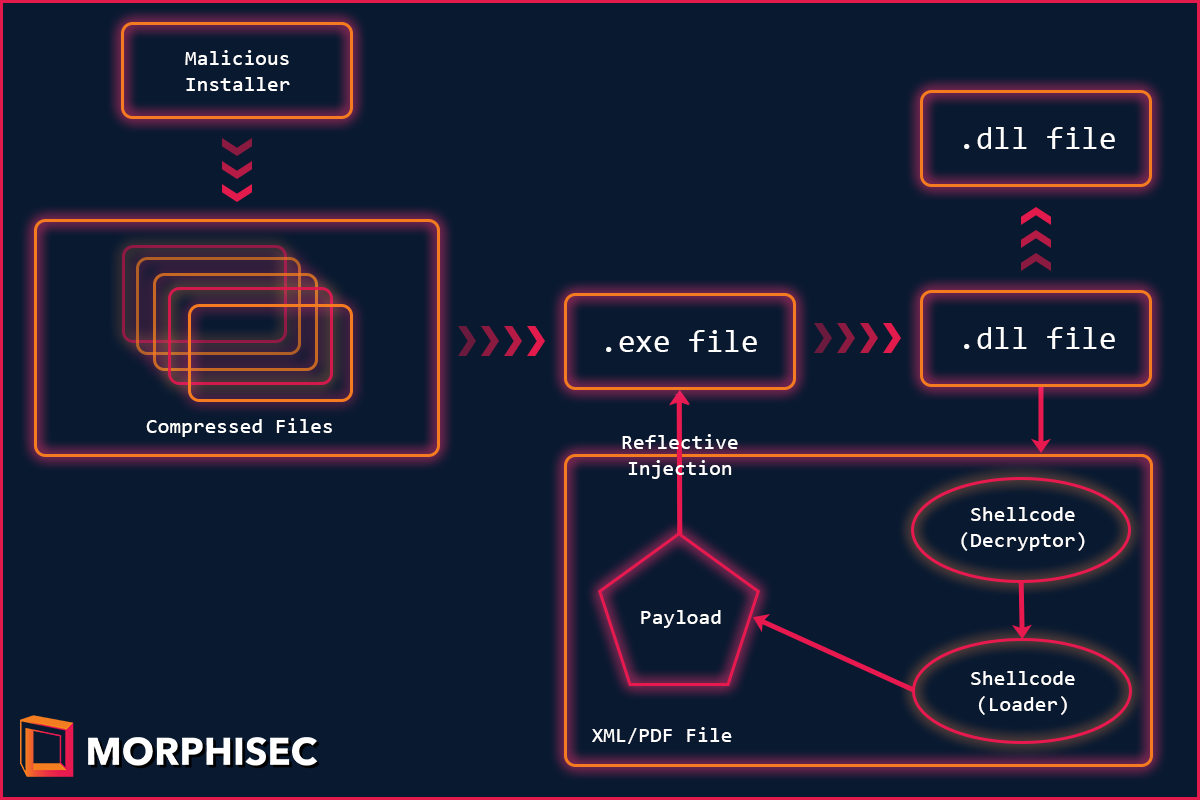

Программа-криптор, ориентированная на участников NFT- и DeFi-сообщества в Discord

Эксперты Morphisec выявили вредоносную кампанию, ориентированную на участников NFT- и DeFi-сообществ в Discord, а также поклонников блокчейн-игр. Для обхода антивирусов злоумышленники используют необычную программу-криптор, которой было присвоено кодовое имя Babadeda — по найденной в коде строке-заполнителе.

Согласно блог-записи Morphisec, атаки в каналах Discord начинаются с рассылки тизеров с предложением загрузить полезную прогу — например, для игры Mines of Dalarnia. Кликнув по указанной ссылке, получатель попадает на сайт-редиректор, схожий с ожидаемым оригиналом.

Адрес фальшивки тоже правдоподобен: злоумышленники используют тайпсквоттинг либо попросту регистрируют такое же имя домена, но в другой TLD-зоне. Для пущей убедительности маскировочный сайт использует бесплатный SSL-сертификат Let’s Encrypt.

После автоматического перенаправления браузера на машину жертвы загружается фейковый инсталлятор для Windows, запускающий цепочку заражения.

В ходе исследования было выявлено 82 вредоносных домена, ассоциируемых с Babadeda-кампанией. Все они созданы в период с 24 июля по 17 ноября прошлого года.

DuckDuckGo работает над десктопным браузером с упором на конфиденциальность

Компания DuckDuckGo, известная в первую очередь поисковой системой с фокусом на конфиденциальность, заявила, что планирует в скором времени выпустить аналогичный десктопный браузер. В настоящее время работа над интернет-обозревателем ведётся полным ходом.

Задача браузера DuckDuckGo — уберечь пользователя от механизмов отслеживания, которыми сейчас напичканы многие ресурсы и веб-площадки. Гендиректор DuckDuckGo Габриэль Вайнберг в блоге подробно описал, как будет выглядеть программа и что можно от неё ожидать.

Вайнберг отметил, что браузер обеспечит «надёжную защиту конфиденциальности» по умолчанию, то есть дополнительно настраивать софт не потребуется. Как и аналогичное мобильное приложение, десктоп-версия будет оснащена кнопкой «Fire», которая за один клик удалит всю историю вашего веб-сёрфинга, хранящиеся данные и закроет вкладки.

Помимо этого, Вайнберг обещает «изящный интерфейс». Он будет выгодно отличаться от того нагромождения, которое можно встретить почти в каждом популярном браузере. К слову, проведённое тестирование показало, что браузер DuckDuckGo работает «значительно быстрее» Google Chrome.

Интересно, что разработчики решили отказаться от использования WebView и WebView2, а взять за основу API для рендеринга, которые предоставляет сама операционная система. На сегодняшний день браузер находится в стадии закрытого тестирования на ОС macOS, а для Windows пока нет даже бета-версии.

Разработчики пока не раскрывают информацию о том, когда именно интернет-обозреватель будет доступен рядовому пользователю.

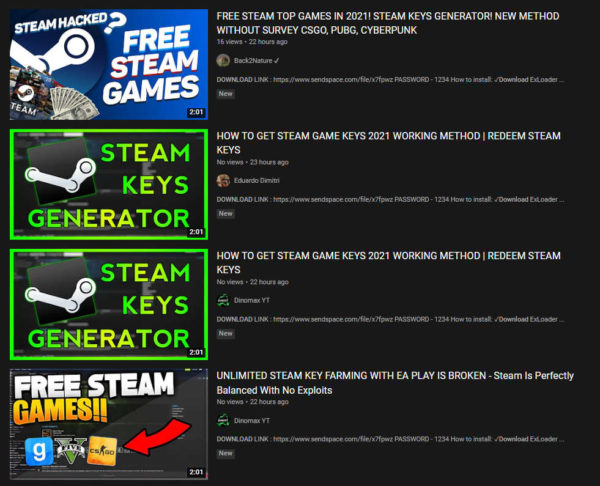

Рост вредоносной активности на YouTube вокруг новых версий популярных игр

Наблюдатели из Malwarebytes фиксируют рост вредоносной активности на YouTube. Злоумышленники торопятся использовать ажиотаж вокруг новых версий популярных игр — разработчики ежегодно готовят такие подарки, обещая бонусы за предзаказ и скидки на первое время после запуска. Поисковые запросы на кряки игр и кейгены — рядовое явление; распространители зловредов прекрасно это знают и используют в своих целях.

Авторы текущей вредоносной кампании запостили рекламу «бесплатных ключей Steam» под множеством аккаунтов.

Проведенный в Malwarebytes анализ показал, что предлагаемые ссылки почти во всех случаях ведут на один и тот же сайт загрузок.

Выложенный там RAR-файл защищен паролем, который обычно указан в описании видеоролика на YouTube. Архив содержит исполняемый файл — инфостилера, которого защитные решения Malwarebytes детектируют как Trojan.Malpack (из-за упаковщика, не внушающего доверие). Такой же вердикт был получен в ходе вредоносной кампании, ориентированной на поклонников Fortnite.

8 тыс. мошеннических доменов для торговли акциями и криптовалютой

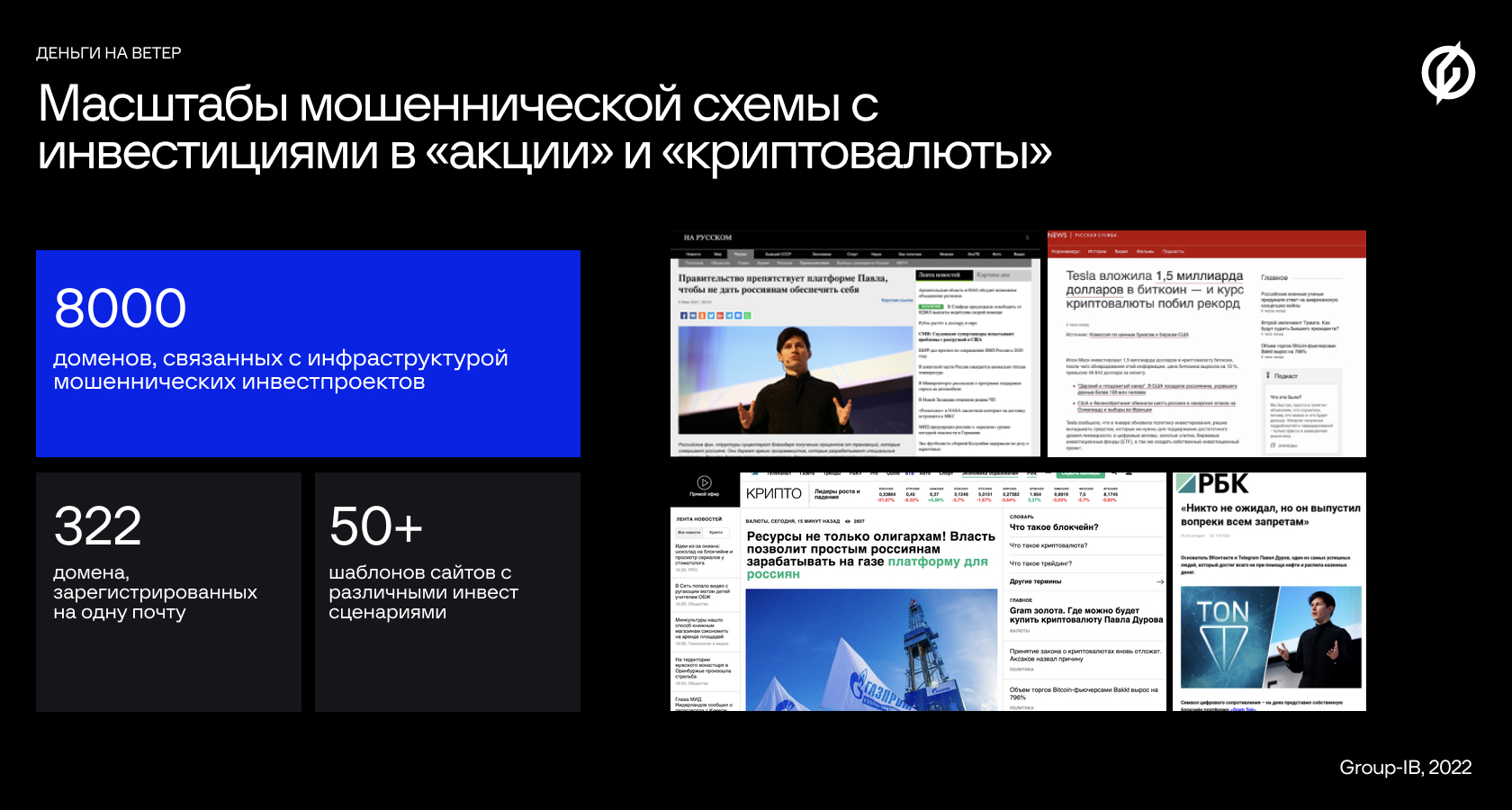

Специалисты компании Group-IB, изучившие активность мошеннических инвестиционных проектов, выявили более 50 различных схем и 8 тысяч доменов, связанных с продажей акций и цифровой валюты.

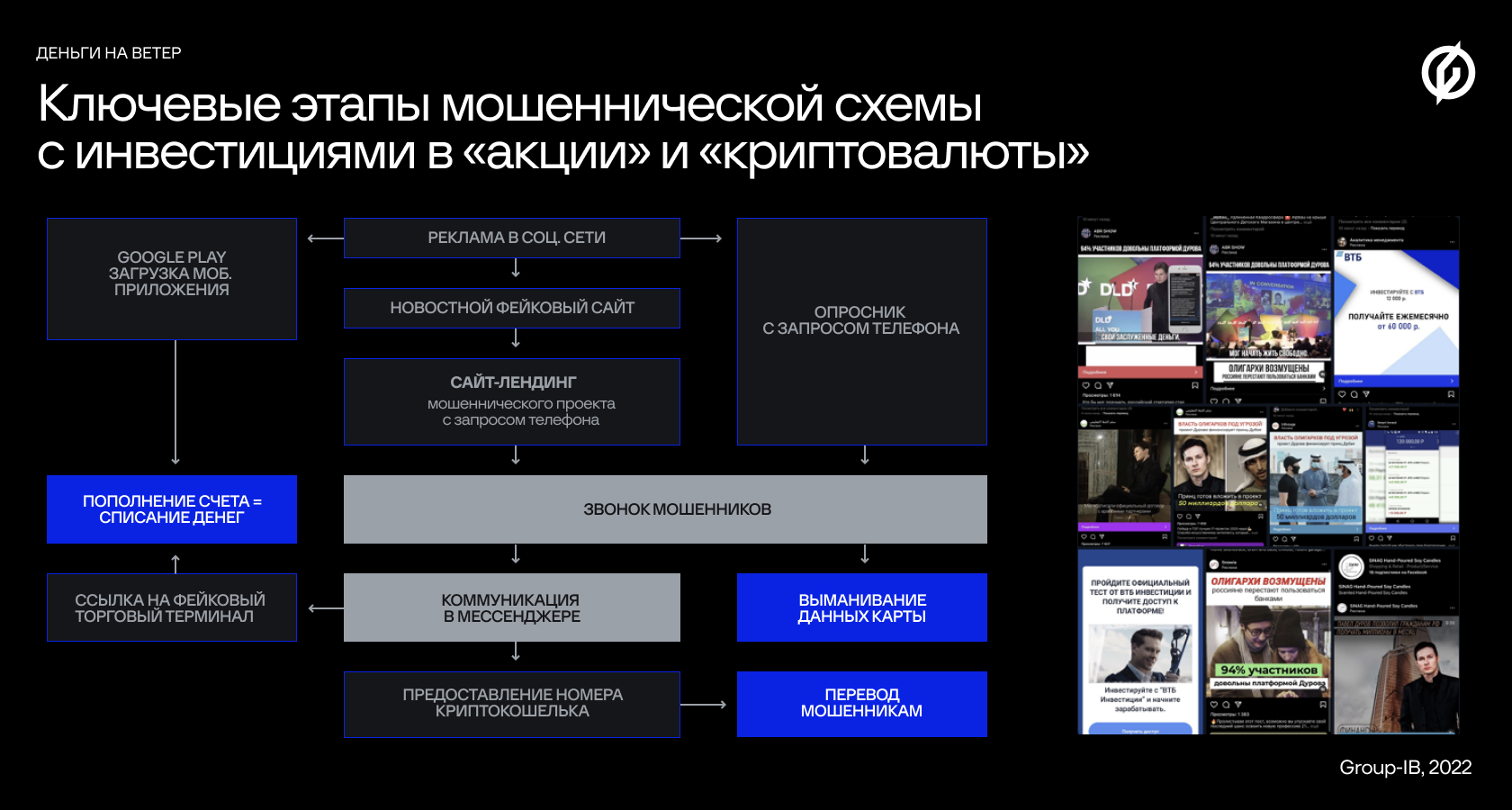

Эта деятельность рассчитана на тех, кто хочет быстро разбогатеть. Всем желающим предлагают вложить средства в криптовалюту и акции нефтегазовых компаний, а заканчивается всё потерей денег и данных банковских карт.

Как отметили в Group-IB, кибермошенникам полюбились так называемые гибридные схемы, в которых помимо традиционного фишинга используются поддельные мобильные приложения, выступающие в качестве терминалов, и даже звонки «личных консультантов».

Резкий скачок активности таких лжеинвесторов эксперты центра CERT-GIB зафиксировали в начале 2021 года. За весь период наблюдения Group-IB отметила более 8000 доменов, участвовавших в мошеннических схемах. В период с июня по июль 2021 года только один злоумышленник (с одного адреса электронной почты) зарегистрировал 322 домена.

Также эксперты выявили более 50 шаблонов посадочных веб-страниц, на которых описывались различные инвестиционные сценарии. Попавшись на эту уловку и купив биткоины под видом инвестиций, группа из 150 человек потеряла около 300 миллионов рублей.

Лендинг-страницы злоумышленники оформляют без особых изысков, опираясь на стиль всем известных новостных ресурсов: «Россия-24», Russia Today или РБК. Потенциальную жертву пытались заставить поверить в инвестиционные схемы, обещая фантастические заработки — от 300 000 до 10 000 000 рублей в месяц.

Топ-10 фишинговых тем 2021 года

Аналитики компании Positive Technologies представили новое исследование, в котором выделили наиболее популярные схемы фишинговых атак, зафиксированных в 2021 году. Также специалисты поделились статистикой в отношении доли атак с использованием социальной инженерии.

Согласно отчёту Positive Technologies, фишеры не отпускают тему пандемии COVID-19 и вакцинации, а также по-прежнему рассчитывают на громкие премьеры раскрученных фильмов и сериалов.

Помимо этого, аналитики отметили рост доли атак, в которых используются методы социальной инженерии. Например, в третьем квартале 2021 года она выросла до 83%, хотя аналогичный период 2020-го отметился лишь 67% таких кибератак.

Само собой, преступники учитывают увеличивающийся спрос граждан на доставку продуктов и товаров, онлайн-знакомства, подписки и компенсацию жертвам мошенников. Не обходят стороной и возросший интерес к вакцинации в связи с введением дополнительных ограничений для тех, кто не привился.

Итак, топ-10 самых популярных (по версии Positive Technologies) фищинговых схем в 2021 году выглядит следующим образом:

- Использование темы пандемии COVID-19.

- Рассылки по вопросам изменений в заработной плате, условий банковского обслуживания и т. п.

- Эксплуатирование темы громких новинок кинематографа и создание сайтов, имитирующих стриминговые сервисы.

- Крупные спортивные события: Олимпиада в Токио, Чемпионат Европы по футболу и так далее. Более того, злоумышленники уже присосались к теме Кубка мира 2022.

- Обещание различных бонусов, льготных кредитов, компенсации денег жертвам мошенников.

- Использование почтовой темы: предлагается оплатить доставку, пошлину или проверить статус посылки.

- Тема туризма, которая отличается тем, что мошенники предлагают забронировать билеты и места для отдыха.

- Фейковые свидания, рассчитанные на рост интереса к онлайн-знакомствам.

- Использование темы популярных сервисов по подписке.

- Различные предложения инвестировать в криптовалюту, нефть или газ.