«Компенсация за локдаун»: призрачные выплаты / Десятки игр для Android, в которых скрывается троян / Фишинговая рассылка о возврате пенсионных накоплений / Отключение синхронизации для Chrome 48 и более старых версий браузера / Схема мошенников с онлайн-объявлениями / Клонирование отпечатка пальца с помощью недорогих инструментов / Самые распространённые пароли за 2021 год

«Компенсация за локдаун»: призрачные выплаты

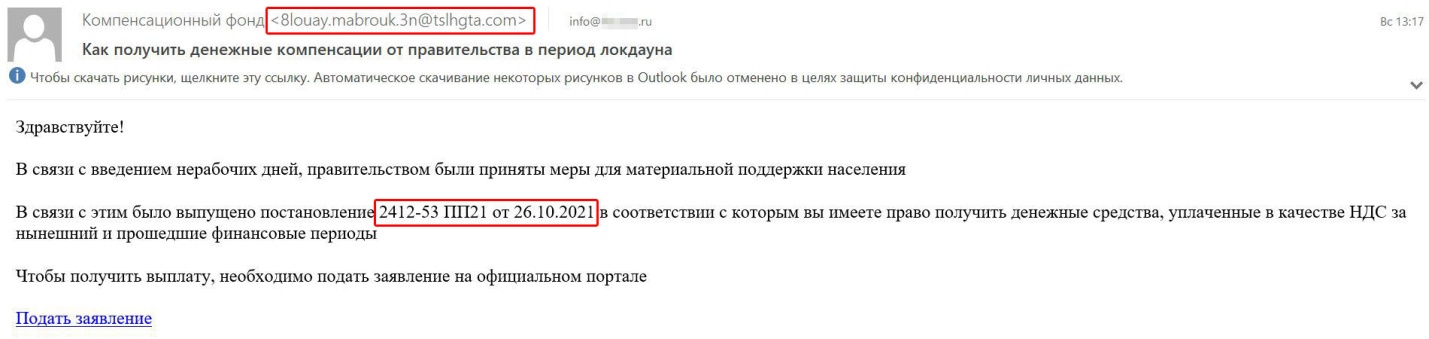

Ввод дополнительных ограничений по ковиду породил новый всплеск фишинговых рассылок, нацеленных на сбор данных и банковских реквизитов. Мошенники от имени несуществующей госорганизации извещают получателя о материальной помощи, которую якобы можно получить в связи с локдауном.

Проведенный в «Лаборатории Касперского» разбор новой мошеннической схемы выявил ряд признаков подлога, на которые получателям спам-писем стоит обратить внимание. Настораживает прежде всего адрес отправителя — вместо имени организации и внятного домена он содержит случайный набор символов.

Упомянутый в этой строке Компенсационный фонд на самом деле не существует. Слово «локдаун» в названии темы письма явно неуместно: российские госучреждения обычно его не употребляют, предпочитая говорить о «нерабочих днях» или «ограничительных мерах».

В теле письма автор ссылается на некое постановление правительства, приводя идентификатор, более похожий на номер заказа или артикул товара в магазине. Поиск названного документа в интернете сразу покажет, что это тоже фейк.

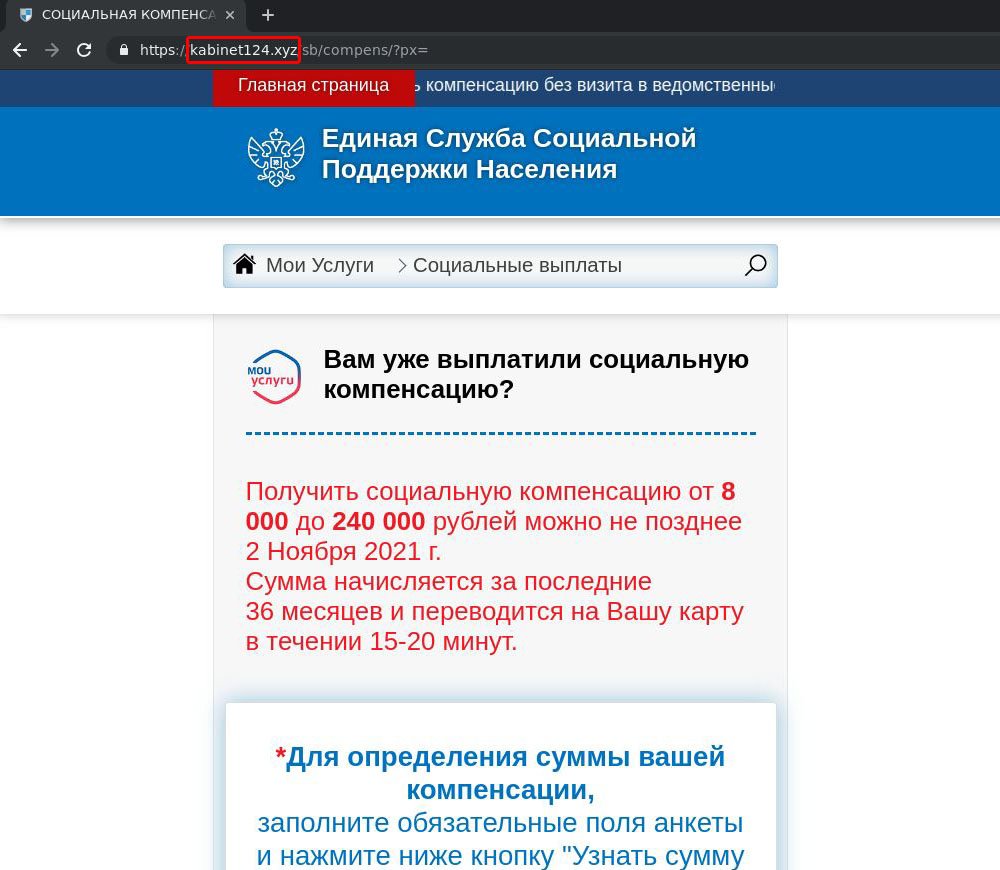

Приведенная в теле письма ссылка ведет на сайт некой Единой Службы Социальной Поддержки Населения, который по дизайну слегка схож с порталом госуслуг. Фальшивку здесь тоже выдает адрес стартовой страницы — в нем нет имени организации, а использование домена .xyz и вовсе немыслимо для российского госучреждения.

Для определения размера выплаты посетителю предлагается заполнить короткую анкету. Под веб-формой перечислены категории граждан, которые могут претендовать на получение компенсации. Здесь же можно почитать отзывы счастливчиков, которым сайт якобы помог получить матпомощь.

Если заполнить анкету и нажать кнопку «Узнать сумму компенсации», фальшивый сайт сымитирует обработку данных. Вначале отображается поиск по базам какого-то «единого реестра», потом по базам «соцстраха».

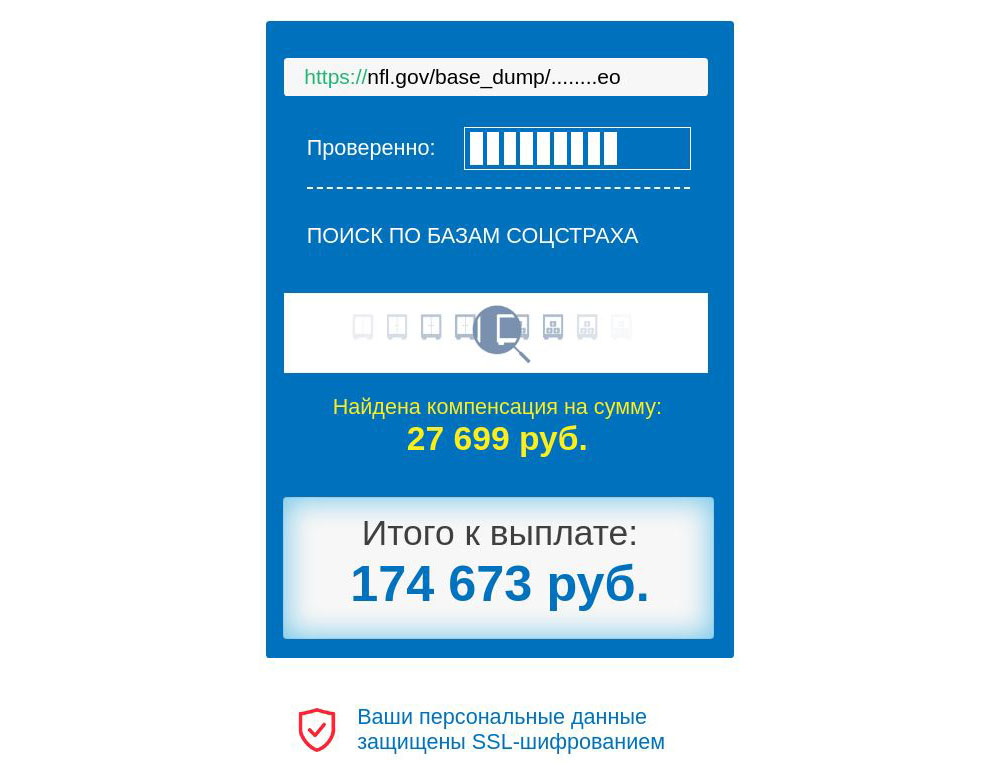

По окончании «поиска» выводится итог — оказывается, претенденту положено довольно солидное пособие, но для получения нужно связаться с юристом и оформить заявку.

Нажатие соответствующей кнопки (согласие) активирует чат-бот; его диалог, по словам экспертов, прописан довольно умело. Этот «юрист службы социальных выплат» ищет анкету в базе, не находит ее и предлагает заполнить новую — ввести дату рождения и номер банковской карты.

В Kaspersky отметили, что накопленных к этому моменту данных уже хватит, например, чтобы звонить жертве от имени банка. Но на этом развод не кончается. Оказывается, за регистрацию заявки нужно заплатить 650 руб. и для этого предоставить все данные карты, включая CVV, и адрес email. Таким образом, у мошенников появляется шанс получить не только плату за мифические услуги, но также остальные капиталы жертвы, доверенные банку.

Десятки игр для Android, в которых скрывается троян

Специалисты антивирусной компании «Доктор Веб» нашли десятки игр для мобильной операционной системы Android, в которых злоумышленники спрятали троян Android.Cynos.7 (по классификации Dr.WEB). Эксперты отметили, что этот софт располагается в AppGallery, магазине приложений от Huawei.

Самое плохое, что вредоносные игры уже успели установить как минимум 9 300 000 пользователей мобильных устройств на Android. В результате люди получили в систему Android.Cynos.7, который является модификацией софта для встраивания в Android-программы — Cynos.

Как правило, Cynos используют для монетизации тех или иных приложений. Эту схему используют с 2014 года, при этом специалисты отмечают её излишне агрессивную функциональность: отправка СМС-сообщений на платные номера, перехват входящих СМС, загрузка и активация других модулей и программ.

Вредоносный софт передаёт злоумышленникам не только телефонный номер жертвы, но и геолокацию Android-устройства, а также параметры мобильной сети. В общей сложности Android.Cynos.7 прятался в 190 играх, среди которых можно было найти симуляторы, аркады, платформеры, шутеры и стратегии.

Фишинговая рассылка о возврате пенсионных накоплений

Интернет-пользователи столкнулись с масштабной фишинговой рассылкой, в которой злоумышленники прикрывались вымышленной организацией «Службы финансового мониторинга» и обещали возврат пенсионных накоплений.

Злоумышленники упоминали поправки к закону об обязательном пенсионном страховании и обещали возврат страховых накоплений. От пользователя требовалось одно: помочь завершить оформление возврата в онлайн-режиме. Для пущей убедительности мошенники вставляют в письмо кнопку «Оформить возврат», а в случае возникновения проблем с переводом получателю рекомендуют обратиться в МФЦ.

Само собой, упомянутая кнопка ведёт на фишинговый сайт, где нужно ввести данные банковской карты. Именно так преступники получают информацию, необходимую для снятия денежных средств со счетов.

Отключение синхронизации для Chrome 48 и более старых версий браузера

Функция синхронизации, которой славится Google Chrome, не будет поддерживаться для версий браузера Chrome 48 и ниже.

Благодаря функции синхронизации пользователи браузера могут довольствоваться всегда актуальными закладками, паролями, историей, открытыми вкладками, конфигурацией и тому подобным.

«Синхронизация будет недоступна для Chrome 48 и более старых версий. Если вы хотите продолжать пользоваться этой функцией, вам придётся обновить интернет-обозреватель», — предупреждала Google ещё 19 октября.

Стоит также отметить, что поддерживать браузер в актуальном состоянии стоит ещё и из соображений безопасности, поскольку девелоперы патчат уязвимости нулевого дня, которых в этом году насчиталось рекордное количество.

Схема мошенников с онлайн-объявлениями

Киберпреступники довольно успешно используют сервисы онлайн-объявлений. Согласно опубликованной «Известиями» информации, специалисты изучили в общей сложности более 19 тысяч обращений граждан по факту мошенничества. В результате исследователи выяснили, что второе место по числу жалоб занимают схемы, в которых фигурируют онлайн-объявления.

Об этом виде мошенничества, в ходе которого злоумышленники представляются продавцом или покупателем, впервые заговорили весной прошлого года. Жертву пытаются заманить в сторонний мессенджер, а уже там всячески убеждают перейти на фишинговую страницу, на которой якобы нужно оплатить доставку. Так и собираются данные граждан, клюнувших на уловку мошенников.

Эксперт GIS компании «Газинформсервис» Григорий Ковшов дал несколько советов, как не попасться на эту уловку:

«Помните, главная задача мошенников – “увести” вас с сайта объявлений на фишинговый ресурс, поэтому самое важное — проводить все операции только через тот сайт объявлений, которым вы пользуетесь. Также не стоит переводить деньги с карты на карту посторонним лицам и переходить по подозрительным ссылкам. Если вы активно продаёте и покупаете в интернете и используете безналичные способы оплаты, то заведите для таких целей отдельную карту и не держите на ней крупную сумму».

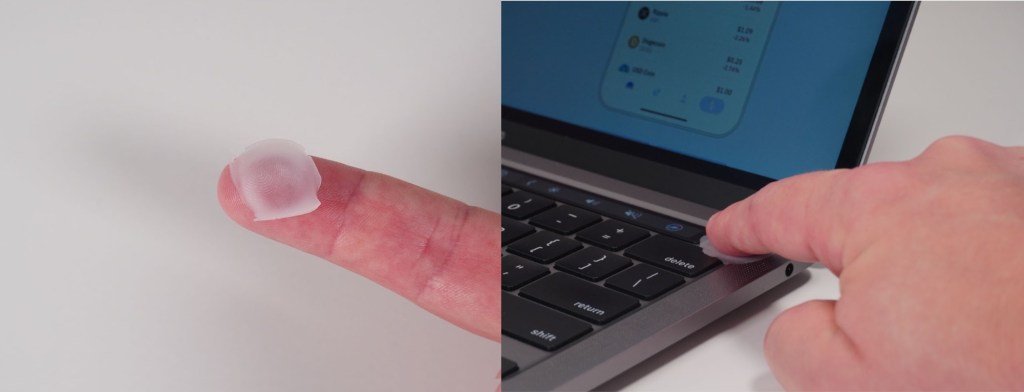

Клонирование отпечатка пальца с помощью недорогих инструментов

На днях команда Kraken Security Labs опубликовала исследование, в котором показан способ клонировать отпечатки пальцев, не используя при этом дорогостоящие или сложные инструменты.

По словам специалистов, потенциальному злоумышленнику достаточно просто сфотографировать палец жертвы с помощью любого современного смартфона, а затем создать негатив с помощью софта для обработки фотографий.

После этого остаётся только процесс печати. На последнем этапе злоумышленник должен задействовать любой лазерный принтер и столярный клей, который полностью повторит линии отпечатка пальца атакуемого пользователя.

На изображении ниже исследователи демонстрируют этот способ для разблокировки ноутбука от Apple — MacBook Pro.

Также специалисты посчитали нужным предупредить пользователей, чтобы они не рассчитывали исключительно на доступ по отпечатку. Помимо такой биометрической аутентификации, нужен дополнительный слой защиты.

Самые распространённые пароли за 2021 год

Специалисты компании Nordpass опубликовали исследование «Most Common Passwords», в котором перечислены наиболее распространённые пароли пользователей из 50 стран. К сожалению, многие так и не сделали никаких выводов, поэтому продолжают использовать наиболее слабые комбинации.

Сегодня такие пароли, как «QWERTY», «123456», «PASSWORD» или «пароль» уже воспринимаются как шутка, однако многие пользователи продолжают упорно задействовать именно их.

Исследователи из Nordpass проанализировали базу данных, в которой содержатся 4 ТБ скомпрометированных учётных данных граждан России, США, Канады, Австралии и ряда стран Европы.

Согласно отчёту экспертов, в 2021 году люди использовали следующие пароли:

- 123456 (103 170 552 совпадений в БД)

- 123456789 (46 027 530)

- 12345 (32 955 431)

- qwerty (22 317 280)

- password (20 958 297)

- 12345678 (14 745 771)

- 111111 (13 354 149)

- 123123 (10 244 398)

- 1234567890 (9 646 621)

- 1234567 (9 396 813)

Помимо этого, многие пользователи ещё любят устанавливать в качестве пароля своё имя, что тоже является чудовищной ошибкой с точки зрения цифровой гигиены.

Источник: anti-malware.ruanti-malware.ru